近年の企業・組織を狙った情報漏えい事件の多くは、パソコンやスマートフォンなどの「エンドポイント」を狙ったサイバー攻撃が原因です。従来は、固有システムを内部ネットワークで用いていた製造業でも、現在はインターネットとアクセスすることでシステムや重要情報がサイバー攻撃の脅威にさらされるようになっています。

エンドポイントセキュリティは、こうしたサイバー攻撃から企業などの大切な資産を守るための最前線のセキュリティ対策です。この記事では、エンドポイントセキュリティの重要性や具体的な対策、導入のポイントについてわかりやすく解説します。

目次

エンドポイントセキュリティとは

はじめに、エンドポイントセキュリティの概要を解説します。

エンドポイントセキュリティとは

エンドポイントセキュリティは、その言葉どおり「エンドポイント」を対象とした「セキュリティ対策」を指します。従来の「ネットワーク中心のセキュリティ対策」に加え、マルウェア感染や不正アクセス、データ漏えいなどの脅威からデバイスなどの「エンドポイント」を保護することを目的としています。

そもそも「エンドポイント」とは?

「エンドポイントセキュリティ」の言葉に入っている「エンドポイント」とは、そもそもどういう意味なのでしょうか。「エンドポイント(Endpoint)」とは、元来「末端」や「終点」を意味する言葉です。そこから転じてIT用語・セキュリティ関連用語では「ネットワークに接続され、通信を行うあらゆるデバイス(端末や機器)」を指します。

例えばPCやスマートフォンなど、一般的にイメージされるものだけでなくプリンターやIoTデバイス(ネットワークに接続され遠隔操作できる機器や家電)、さらにはネットワーク接続の根幹を担うルーターやスイッチもエンドポイントに含まれます。

【関連記事】

IoTデバイスとは?役割やデバイスの種類を解説

セキュリティ業界やセキュリティに従事するエンジニアなどの間では、特に企業のネットワークに接続されるリモートデバイス(例えば、従業員の私用PCなど)を指す際に「エンドポイント(またはエンドポイントデバイス)」という言葉が使われることが多い傾向です。

しかし場所(社内か、社外か)や利用する端末の種類、操作方法(人が操作しているか、自動化されているか)を問わず、ネットワークに接続されるすべてのデバイスは「エンドポイント」といえます。「エンドポイントセキュリティ」は、このような多様なエンドポイントをサイバー攻撃から保護するための対策方法、考え方の一つです。

具体的には「マルウェア感染の防止」「不正アクセスからの防御」「データ漏えいの防止」などが挙げられます。

エンドポイントデバイスの例

・コンピュータデバイス:デスクトップパソコン、ノートパソコン、ワークステーション、サーバーなど

・モバイルデバイス:スマートフォン、タブレット、スマートウォッチなどのウェアラブルデバイスなど

・ネットワーク機器:ルーター、スイッチなど

・IoTデバイス:スマートセンサー、スマート家電など(プリンター、スキャナー、コピー機なども含む)

エンドポイントセキュリティの重要性の増大

近年、IoTデバイスの普及やテレワークの増加により、ネットワークに接続されるデバイスの数は爆発的に増えています。この状況は、近年高度化しているサイバー攻撃により、企業のセキュリティリスクを大幅に高めています。なぜなら攻撃者は、まずエンドポイントを攻撃対象とするからです。

エンドポイントセキュリティは、このような新たな脅威に対抗するために不可欠な対策となっています(詳しくは後述)。

エンドポイントセキュリティが必要とされる理由と背景

近年、エンドポイントセキュリティが必要とされている理由や背景について、あらためて解説します。

【理由1】従来のセキュリティ概念の変化とゼロトラストセキュリティの広がり

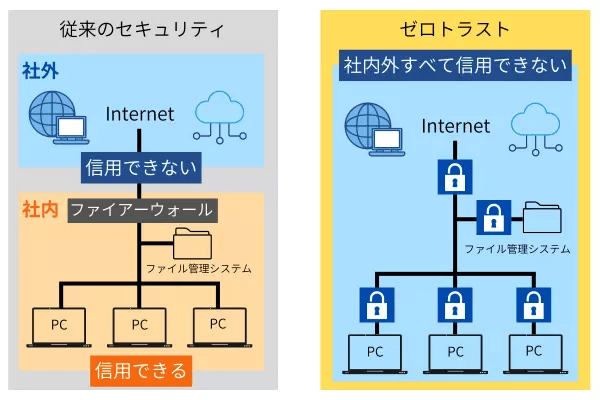

【図】境界型セキュリティとゼロトラストセキュリティの違い

エンドポイントセキュリティが必要とされる最も大きな理由として、ゼロトラストセキュリティの考え方の拡大が挙げられます。

従来のような境界型セキュリティ(内と外にネットワークが分離しているとする概念)は、コロナ禍やリモートワークの普及などによる働き方の変化により、障壁を作って外部からの侵入を阻むのではなく、エンドポイント(各端末)ごとにセキュリティツールを入れたうえで、それらを一元管理しアクセス状況などを24時間監視する方法が主体です。

【関連記事】

ゼロトラストとは?意味や必要なセキュリティ対策をわかりやすく説明

【理由2】組織のエンドポイントの増加

組織が所有または管理するエンドポイント(端末)の数や種類の増加(システムやサーバーの増加、クラウドの増加を含む)、BYOD(個人の端末を業務でも使うこと)の広がりにより、エンドポイントセキュリティの必要性が増しています。

・端末、IoTデバイスの増加による攻撃対象の拡大

エンドポイントが増えれば、それだけ攻撃者が狙える範囲が広がります。パソコンやタブレットなどの一般的なデバイスだけでなく、IoTデバイスの導入も進んでおり、ネットワークに接続されるデバイスの種類と数が爆発的に増えている状態です。すべてのネットワーク接続されたデバイスは、潜在的な攻撃対象となりうるため「エンドポイント」の範囲が広がっています。

また各デバイスには、特有の脆弱性があり、それらをすべて把握し対策するためには十分なリソースが必要です。

・BYOD(Bring Your Own Device)の導入による情報管理の複雑化

企業では、従業員が個人所有するデバイスを業務に利用許可する「BYOD」が普及しています。導入により端末購入やIT資産管理コストは削減できますが、その分、従業員の所有するデバイスの種類と数量分、セキュリティリスクも高まります。また従業員が私用デバイスを利用することで、情報漏えいなどのセキュリティポリシー違反が発生しやすくなります。

・クラウドサービスの利用拡大による管理体制の複雑化

多くの企業で、かつてはオンプレミスで運用されていたシステムなどをクラウド上に移行するなどクラウドサービス利用が拡大傾向です。そのためクラウド上の仮想マシンやコンテナなどもエンドポイントとして管理する必要が出てきています。

以上のような状況下の場合、従来の「ネットワーク境界でのセキュリティ対策」だけでは不十分です。そのためエンドポイントを保護することが、組織全体のセキュリティ確保に不可欠となっています。

【関連記事】

・クラウドサービスとは?AWS、GCP、Azureのメリット、デメリットを比較

・クラウドリフトとは?クラウド移行のメリット、クラウドシフトとの違いを解説

【理由3】サイバー攻撃や不正アクセスの高度化・複雑化

昨今のサイバー攻撃は、高度化・複雑化しており、より悪質化しています。一般的なセキュリティ対策であるファイアウォールやIDS/IPSなどの「ネットワーク境界での防御」だけでは、未知の脅威への対策が困難です。そのためエンドポイントにおけるセキュリティ対策の重要性が増しています。

エンドポイントセキュリティは、従来のセキュリティ対策における水際対策だけではありません。ネットワーク内部に侵入した脅威を検知し、感染拡大や情報漏えい防止を目的とした包括的な対策です。また攻撃の検知・マルウェアや攻撃の種類の検出・アラート・対策の提案、製品によっては駆除までも可能にします。

これは、前述したようにゼロトラストアーキテクチャの実現においても重要な要素です。

【理由4】企業内部からの不正な情報漏えいの増加

情報漏えいを行うのは、外部からの侵入者だけではありません。昨今では、企業内部にいる従業員などが情報を外部へ持ち出す事件数も増えています。

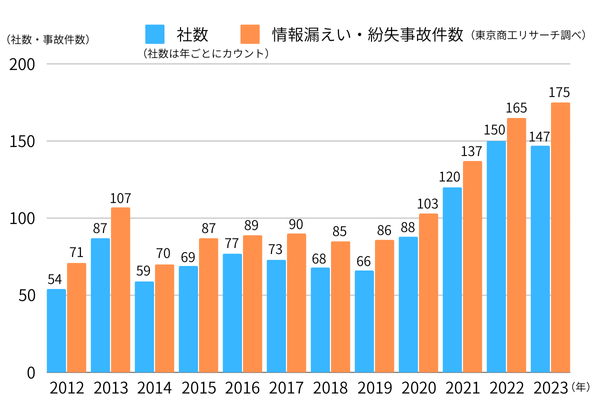

【図2】情報漏えい件数の年次推移

内部からの情報漏えいの検知は、専用の仕組み(DLP)が必要になります。外部からの攻撃とは異なりますが、「エンドポイントにおける振る舞い検知」という意味で、これもエンドポイントセキュリティの一種です。

エンドポイントセキュリティ対策のための4つの製品

ここでは、エンドポイントセキュリティ対策のための4つの主な製品について解説します。

【表】主なエンドポイントセキュリティ製品

| 種類 | 主な特徴 | 主な機能 | |

|---|---|---|---|

| EPP | 従来型EPP | 既知のマルウェア対策(※1) | ファイル感染、Webからの脅威、メールからの脅威に対する保護 |

| NGAV/NGEPP | 未知のマルウェア対策 | 振る舞い分析、ランサムウェア対策 | |

| EDR | 監視、侵入検知、対応 | 日常的なエンドポイントの振る舞い監視、侵入検知、インシデント分析と調査、自動化による対応(アラート、駆除など) | |

| DLP | データ漏えい防止 | データの分類、利用状況の監視 | |

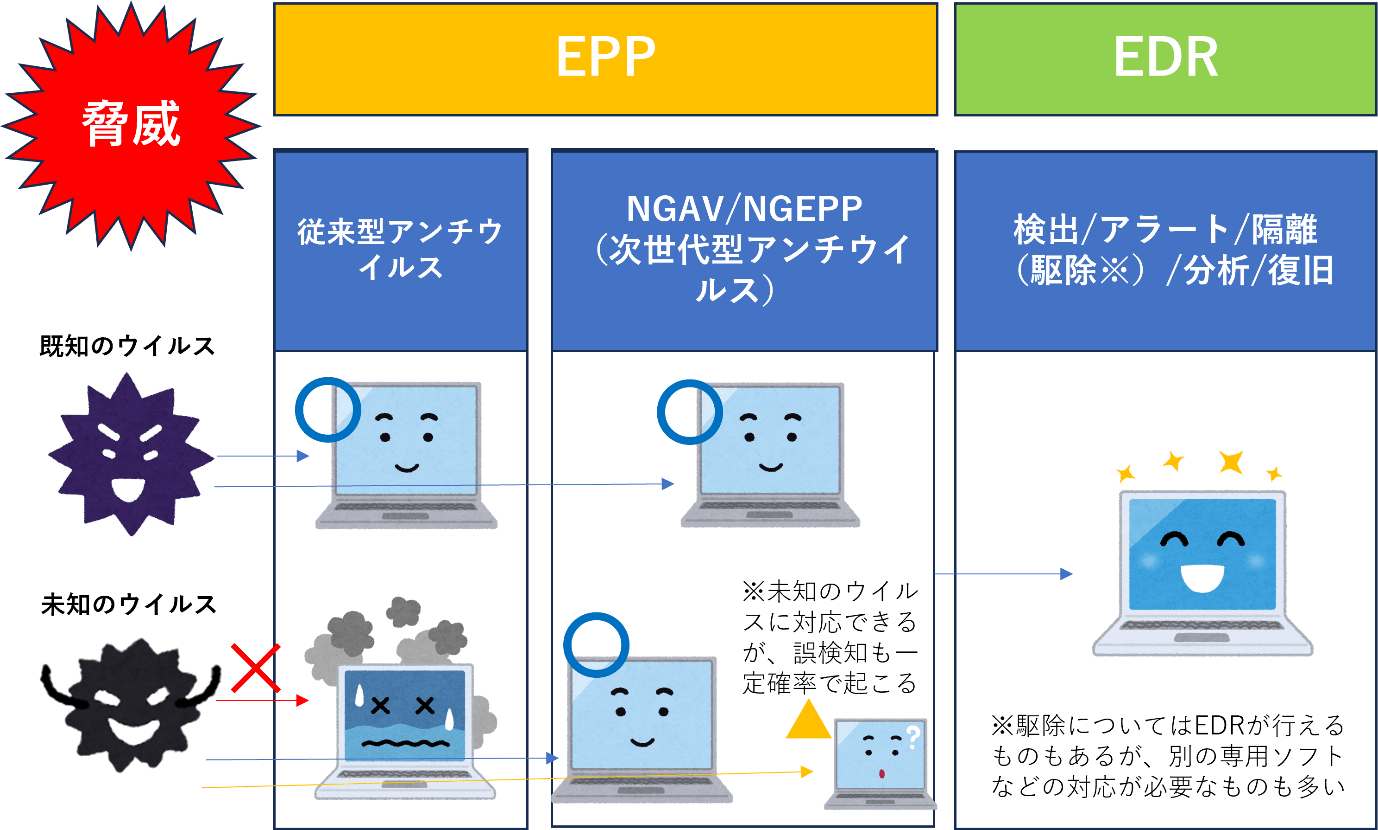

【図】EPP・NGAV/NGEPP・EDRの役割の違い

(1)EPP

EPPは“Endpoint Protection Platform”の略称で日本語では「エンドポイント保護プラットフォーム」とされます。パソコンやサーバーなどネットワークに接続されたエンドポイント(各端末)をサイバー攻撃から守るための製品の一群(セキュリティソフトウェアまたはシステム)です。従来型のアンチウイルスソフトは、このEPPの一種と捉えることができます。

サイバー攻撃の多くは、エンドポイントを狙って行われるため、現在も企業にとってEPPによる防御は不可欠です。従来型の一般的なEPPの特徴としては、ウイルスシグネチャと呼ばれるパターンファイルを検出、照合(=パターンマッチング)することで、既知のマルウェアを検知し、感染を防ぐ機能が挙げられます。

ただし「未知のマルウェアや新種のマルウェアには対応できない」という弱点があり、定期的なパターンファイルの更新が必須です。そのほかファイルレスマルウェア(ファイルレス攻撃とも)にも対応できません。この従来型EPPのデメリットを補完する、次世代型EPPのNGAV/NGEPPやEDR(後述)との組み合わせによる運用が安全といえるでしょう。

なお近年のEPPは、従来型のウイルスパターンマッチングによる検知に加え、AIや機械学習を活用した高度な脅威検知機能を搭載し、未知のマルウェアにも対応できるよう進化しているものもあります。そのため名称がEPPであっても機能的にはNGAVに近いものや、中にはEDRに似た性能をもつものもあります。

(2)NGAV/NGEPP

NGAVは“Next Generation Anti-Virus”の略称で、日本語では「次世代型アンチウイルス」と呼ばれます。NGEPPは“Next Generation Endpoint Protection Platform”の略称で、日本語では「次世代エンドポイント保護プラットフォーム」と呼ばれます。どちらもほぼ同じ意味、同じものを指す言葉です。

NGAV/NGEPPは、従来のシグネチャベースのアンチウイルスに代わる次世代のエンドポイントセキュリティソリューションといえます。機械学習や振る舞い分析、サンドボックス(sandbox)技術などを組み合わせることで、未知のマルウェア、ゼロデイ攻撃やファイルレス攻撃などの新しい脅威に対しても高い検出率と防御効果を発揮する、いわば従来型EPPの進化版です。

ただし一定の確率で誤検知も発生します。そのため、ほかのアンチウイルスソフトやシステムとの組み合わせが必要です。

(3)EDR

EDRは“Endpoint Detection and Response”の略称で、日本語では「エンドポイント検知および対応」などと訳されます。EDRは、エンドポイントに設置された「エージェント」と呼ばれる情報収集ソフトウェアが、端末ごとに異常な活動が起きていないか常時(24時間・365日)監視し、その情報を集中管理するサーバー(※)と連携する仕組みです。

サーバーでは、収集された情報を分析してセキュリティインシデントの兆候を早期に検知できるようになっています。またインシデント発生時には、迅速な対応(隔離、復元など)を行います。

※集中型のセキュリティ情報イベント管理(SIEM)システムやセキュリティオーケストレーション・自動化(SOAR)プラットフォームを指します。近年では、これらの製品の機能が統合され、XDR(Extended Detection and Response)と呼ばれる、より包括的なセキュリティソリューションも登場しています。

(4)DLP

DLPとは“Data Loss Prevention”の略称です。日本語では「データ漏えい防止」と呼ばれます。DLPは、企業の情報資産の機密性や完全性、可用性を確保するための情報漏洩対策ソリューションです。内部での脅威(従業員などによる不正な情報へのアクセスと漏えい、持ち出し、紛失など)、外部からの脅威(外部攻撃によるデータの不正なコピー・移動・外部への送信など)を検知し、防止します。

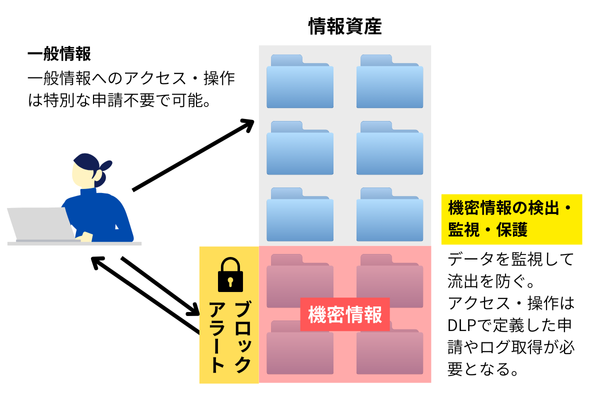

【図】DLPの仕組み

DLPは、企業の機密情報に特化して監視を行い、不正な持ち出しなどをリアルタイムで検知するシステムです。企業内部からのデータ漏えいのリスクを抑えることができます。DLPは、従来の対策のようにすべての情報やユーザーを監視するのではなく「機密情報そのもの」を監視することが特徴です。

そのため例えばアクセスを許可されているユーザーであっても、DLPで重要情報であると設定されているデータは、持ち出しやコピー、メール添付での送信などを行おうとするとアラートが発生します。

エンドポイントセキュリティサービス導入の選定ポイント

エンドポイントセキュリティサービスを導入する際には、さまざまな要素を考慮する必要があります。

(1)現行のシステムや機器、環境との適合性はあるか

導入を検討するサービスが、自社のシステムと連携できるかを確認しましょう。特に旧世代のシステム(レガシーシステム)を現在も利用している場合は、注意が必要です。適合性や相性といった面が良くない場合既存のシステムに大きな変更を加える必要が生じ、導入コストやリスクが増大する可能性があります。

(2)攻撃の検知方法と検知率は問題ないか

導入するシステムやソフトウェア、サービスの性能や実績を十分に調査し「最新の脅威に対応できるか」「高い検知率を上げているか」について確認します。また既知のマルウェア検知だけでなく振る舞い分析や機械学習による未知のマルウェア検知など、多様な検知方法に対応しているか確認しましょう。

(3)IT資産管理と情報漏えい対策は十分か

導入予定サービスが企業内のIT資産を可視化し、管理できる機能があるかについて確認しましょう。また機密情報の漏えいを防ぐための機能(データの暗号化、アクセス制御など)が備わっているかも重要です。

(4)私用の端末でもアクセス可能か(BYODに対応しているか)

従業員が私用端末を持ち込むBYODを導入している場合、それらに対応しているか確認しましょう。私用端末へのアクセスを許可する場合は、セキュリティレベルを適切に設定できるかも確認が必要です。

(5)運用コストは妥当か

初期導入費用だけでなく月額利用料や保守費用など、トータルコストの把握も重要です。また機能とコストのバランスを考慮し、コストパフォーマンスの高いサービスを選びましょう。

(6)導入時や運用中のサポート体制の手厚さがあるか

サービス導入時に必要なサポートが受けられるかについての確認も大切です。また運用中に問題が発生した場合、迅速な対応が期待できるか、質問などに対応してもらえるかも確認しましょう。

(7)ほしいセキュリティ対策の項目がそろっているか

導入したいセキュリティ対策の機能がすべて網羅されているかについて確認しましょう。また必要に応じてセキュリティ対策をカスタマイズできるかも確認が必要です。

これらを総合的に評価し、自社の環境に最適なエンドポイントセキュリティサービスを選択することが重要です。

企業のセキュリティのために|エンドポイントセキュリティとともに考えるべきこと

ここまで見てきたとおり、エンドポイントセキュリティは企業のセキュリティ対策において不可欠な要素といえるでしょう。しかしエンドポイントセキュリティだけでは、完全なセキュリティを実現することはできません。ほかにも以下のような対策を常に行う必要があります。

・ネットワークセキュリティ対策

・クラウドセキュリティ対策

・継続的な従業員への教育

・セキュリティインシデントへの対応計画策定や組織編制

・継続的なセキュリティ対策の見直し

ネットワークセキュリティ対策

ファイアウォール、IDS/IPSなどネットワークの境界を守る対策は依然として重要です。エンドポイントとネットワークの両面から防御することで、より強固なセキュリティ体制を築けます。

クラウドセキュリティ対策

近年、クラウドサービスの利用が拡大しています。クラウドサービスを利用している場合は、クラウド環境特有のセキュリティ対策も検討しましょう。

継続的な従業員への教育

セキュリティ意識の低い従業員は、意図せずに重要情報を漏えいしたり、紛失したりするなどサイバー攻撃のきっかけを作ってしまうおそれがあります。これらを防ぐためには、定期的なセキュリティ教育を実施し、従業員に情報セキュリティに対する意識を高めてもらうことが重要です。

セキュリティインシデントへの対応計画策定や組織編制

万が一セキュリティインシデントが発生した場合に備えて、事前にインシデント対応計画を策定しておく必要があります。実際にインシデントが起きた際、「どの部署に最初に連絡するのか」「担当部署はどのように動くのか」「どこへ情報を連携しどのように企業内や関係者に通達するのか」などを決めておくことで、有事の際にもある程度落ち着いて動くことができるでしょう。

なおセキュリティインシデント発生の際に動く組織としてSOCやCSIRTがあります。近年、これらは企業内に設立する動きが加速していますが「実際に事が起きたときにうまく動けなかった」という例もあり、日ごろからの想定訓練や、人材不足の場合はアウトソーシングなども検討することが必要です。

継続的なセキュリティ対策の見直し

サイバー攻撃の手法は、常に変化しています。高度な攻撃にも対応するには、定期的にセキュリティ対策を見直し、最新の脅威に対抗できる体制を維持することが必要です。

【関連記事】

ものづくりのサイバーセキュリティリスクとあるべき対策

まとめ

この記事では、エンドポイントセキュリティについて解説しました。エンドポイントセキュリティ製品には、いくつかの種類があり、それぞれに異なる強みがあります。そのため企業の規模や扱うデータの機密性に応じて、最適な製品を選択することが重要です。例えば未知の脅威に備えたい場合は、従来型のセキュリティシステムに加えてNGAVやEDRを導入することで、より高度な保護を実現できます。

また機密性の高いデータを扱う企業は、DLPを導入することで内部からのデータ漏えいやデータ紛失のリスクを軽減できるでしょう。エンドポイントセキュリティで効果を出したい場合は、単にソフトやシステムを導入すればいいわけではありません。企業に属するすべての従業員や役員が、情報の取り扱いに対するセキュリティポリシーを理解し、リテラシーを高めることが大切です。

そのためには、社員への継続的な情報セキュリティ教育や最新パッチ適用の徹底など基本的なことから始まる全社的な取り組みが必要になることを念頭に置いておきましょう。このように企業のセキュリティ対策は、ネットワークセキュリティやクラウドセキュリティ、従業員教育、インシデント対応など多岐にわたる対策を組み合わせることで効果を発揮します。

それぞれの対策を連携し、強固なセキュリティ体制を構築することが重要です。

【注目コンテンツ】

・DX・ESGの具体的な取り組みを紹介!専門家インタビュー

・DX人材は社内にあり!リコーに学ぶ技術者リスキリングの重要性

・サービタイゼーションによる付加価値の創造と競争力の強化